LinuxParty

Tomar una píldora para recibir los beneficios del ejercicio sin tener que realizar ejercicio puede ser una realidad para los pacientes obesos en un futuro próximo. Investigadores de la Universidad de Southampton en el Reino Unido han creado una nueva molécula que desencadena una reacción en cadena en las células, un efecto quema calorías. El estudio demuestra el potencial que tiene la píldora en el tratamiento de la obesidad y diabetes tipo II.

La molécula, con la etiqueta “compuesto 14,” funciona desactivando la enzima ATIC, que desempeña un papel clave en la regulación de señales de insulina en el cuerpo y en el metabolismo.

Científicos españoles diseñan el primer exoesqueleto que permite caminar a los niños parapléjicos. Más de 120.000 niños españoles con dificultades de movilidad graves podrían beneficiarse de este robot.

La creadora del prototipo, la ingeniera del CSIC Elena García, ha iniciado una campaña de 'crowdfunding' para poder empezar a comercializarlo.

Windows 10 y los problemas de privacidad que vienen con él

Windows 10 por fin ha llegado a muchos usuarios de PC / Laptop y deben estar ocupados explorando la última oferta de la Microsoft. Hay un montón de cosas que los usuarios de Windows 10 deben ser conscientes, y una de ellas es la privacidad, mientras que la otra es la comprensión de las características de Windows 10.

Ahora, Microsoft ha lanzado la versión final de Windows 10 y ha salido con una marcada nueva política de privacidad y acuerdo de servicios que los usuarios deben leer cuidadosamente para saber acerca de las implicaciones y de la privacidad si utilizan Windows 10.

La Política de Privacidad entrará en vigor el 1 de agosto y aquí hay algunos puntos polémicos que usted debe saber:

Las prestaciones del viejo teléfono de Nokia lo vuelven ideal para actividades ilícitas.

Un equipo de investigadores de la Universidad de Columbia han desarrollado un dispositivo que puede ser conectado a un smartphone y utilizarse para hacer un test rápido del VIH y la sífilis. Las pruebas de dispositivos móviles serviría para tres marcadores de enfermedades infecciosas en sólo 15 minutos utilizando un pinchazo de sangre en el dedo, y dibuja todo el poder que necesita desde el smartphone, informa Science Daily. El accesorio cuesta aproximádamente $34 y es capaz de reproducir las pruebas realizadas en un laboratorio, utilizando equipos que cuestan muchos miles de dólares.

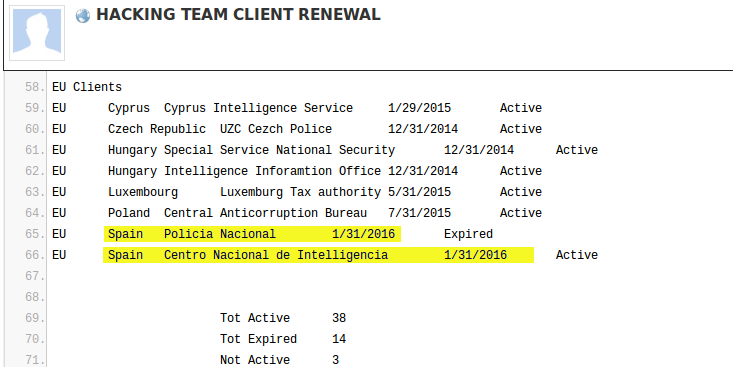

Hacking Team una de las empresas más perversas y odiadas de Internet a la que contratan los gobiernos de medio mundo para espiar ilegalemente a sus ciudadanos ha sido hackeada.

El resultado son más de 400GB que contienen todo tipo de información sobre sus actividades: contraseñas, código fuente del malware y virus que vende a nuestros gobiernos para que nos infecten… y sobre todo muchísimos correos electrónicos. Ahora ha empezado el trabajo de analizar colectivamente este material y no paran de salir revelaciones.

La energía barata y almacenada tendrá un nuevo impuesto para el autoconsumo. El Gobierno prepara una nueva ley para que se pague entre 9 y 15 euros por hogar.

La batería de Tesla que tanto ha enamorado a los consumidores estadounidenses y europeos. Hizo su presentación, a principios de mayo, fue toda una revolución y revelación para propios y extraños. ¿Cómo no enamorarse de una superbatería que reduce la factura eléctrica y que ocupa casi lo mismo que una caldera de gas particular.?

El Programa de Becas de formación de la Linux Foundation proporciona fondos a los solicitantes que de otra manera no tendrían la posibilidad de asistir a cursos de formación de Linux Foundation. Se trata de ayudar a los desarrolladores, profesionales de TI y los estudiantes prometedores para construir carreras Linux y contribuir a dar forma al futuro del sistema operativo y la empresa.

La Linux Foundation anunció el miércoles será más del doble el número de becas que se concederá este año para la formación de Linux.

La Linux Foundation es una organización sin fines de lucro dedicada a acelerar el crecimiento de Linux y el desarrollo colaborativo.

Como si fuera el salvaje oeste, las autoridades norteamericanas han anunciado que están dispuestas a dar hasta 4.2 millones de dólares (3.8 millones de euros) por cualquier información relacionada con el creador del programa de malware Zeus, que se instaló en más de un millón de ordenadores en 2004.

Hasta hace unos días, la cantidad que el FBI estaba dispuesto a dar era de 3 millones de dólares. Pero a pesar de tan jugosa recompensa, apenas habían conseguido ningún dato relevante sobre el hacker ruso Evgeniy Mikhailovich Bogachev, también conocido por sus alias 'lucky12345' y 'slavik'.

Happy Independence Day to all my friends in the United States of America!!!

As the king of Spain's Carlos III called to help the 13 colonies declared on independence from England, spaniards from Florida, Cuba, Mexico and Puerto Rico came to help new americans with the first coins called "peso duro español" with the symbol of Hercules pillars so characteristic of US dollar symbol today "$$$$".

Washington's troops had timely sensitive information of the presence of british troops as spanish businessmen present in the 13 territories created and intelligence net with main headquarters in Louisiana, with common borders with the other territories. Help from Spain arrived to Louisiana: arms, military equipment and silver money "pesos duros de plata".