LinuxParty

El extraño objeto, que se cree pertenece a una civilización antigua, se localiza cerca de Podubravlje Zavidovici. "He estado investigando el fenómeno de las bolas de piedra prehistórica durante 15 años", escribió Semir Osmanagich en su blog el mes pasado. "A mediados del mes de marzo de 2016, se hizo evidente que la bola más masiva de piedra en Europa ha sido descubierto. Su localización es el pueblo de Podubravlje".

El extraño objeto, que se cree pertenece a una civilización antigua, se localiza cerca de Podubravlje Zavidovici. "He estado investigando el fenómeno de las bolas de piedra prehistórica durante 15 años", escribió Semir Osmanagich en su blog el mes pasado. "A mediados del mes de marzo de 2016, se hizo evidente que la bola más masiva de piedra en Europa ha sido descubierto. Su localización es el pueblo de Podubravlje".

crea un repositorio nuevo

Crea un directorio nuevo, ábrelo y ejecuta

git init

para crear un nuevo repositorio de git.

hacer checkout a un repositorio

Crea una copia local del repositorio ejecutando

git clone /path/to/repository

Si utilizas un servidor remoto, ejecuta

git clone username@host:/path/to/repository

flujo de trabajo

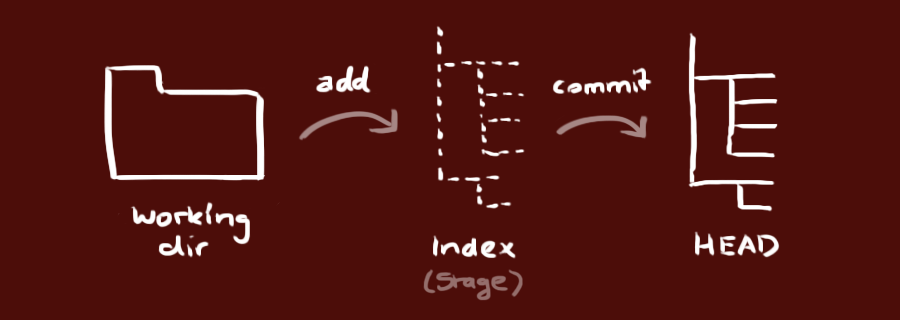

Tu repositorio local esta compuesto por tres "árboles" administrados por git. El primero es tu Directorio de trabajo que contiene los archivos, el segundo es el Index que actua como una zona intermedia, y el último es el HEAD que apunta al último commit realizado.

"Commit", significa "acometer", "hacer".

___ ' |________

| |__________ +---+--- | |___

| | ' +--- | |___

| | add ' +--- commit |

| Working | ---> ' ------> |________

| directory | +---+--- |___

| | ' +--- |___

|______________| ' +---

Working directory Index HEAD

add & commit

Puedes registrar cambios (añadirlos al Index) usando

git add <filename>

git add .

Este es el primer paso en el flujo de trabajo básico. Para hacer commit a estos cambios usa

git commit -m "Commit message"

Ahora el archivo esta incluído en el HEAD, pero aún no en tu repositorio remoto.

Todos hemos notado alguna vez que cuando utilizamos durante mucho tiempo el teléfono celular -especialmente al escuchar música, reproducir videos o usar aplicaciones como Google Maps- el terminal acaba calentándose. Para su buen funcionamiento y durabilidad es necesario mantener el dispositivo a una temperatura adecuada, y en este punto es cuando merece mención la tecnología de refrigeración líquida, que está llegando a algunos modelos, como el reciente Galaxy S7 de Samsung.

Esta entrada está enfocada a Xen, proyecto Open Source con el que podremos para-virtualizar hardware/software, consiguiendo con ello un gran rendimiento en nuestras máquinas virtuales.

Conceptos básicos

- Hypervisor: Monitor de máquina virtual ( VMM, Virtual Machine Monitor), es una capa creada sobre el hardware de la máquina física sobre la que se van creando MVs cada una de las cuales puede contener distintos OS y aplicaciones. El hypervisor es el encargado de gestionar la plataforma de hardware, haciendo que las máquinas virtuales estén completamente aisladas.

- Domains: Cada uno de los sistemas operativos virtuales que corre sobre Xen. Son denominados domU (donde U es el número de máquina) y es de especial importancia saber que dom0 es como un guest invitado (OS virtualizado) solo que con dos funciones definidas:

El Proyecto KDE ha tenido el placer de anunciar el lanzamiento y la disponibilidad general del entorno de escritorio KDE Plasma 5.6 para los sistemas operativos GNU/Linux.

Los primeros usuarios han sido capaces de probar la beta de KDE Plasma 5.6 desde el comienzo del mes, pero ahora el entorno de escritorio aclamado y esperado ha sido promovido al canal estable y se declaró listo para su despliegue en entornos de producción.

Si vas a intentar comprobar un disco duro del sistema de inicio, mejor mírate primero este artículo: Forzar chequeo de disco al arranque en Linux.

Siendo o no tu caso anterior, pongamos que quieres comprobar un Pendrive, vamos a hacer lo siguiente:

Introducimos el Pendrive, y le decimos que lo monte (suponemos que estás en un entorno gráfico, como las KDE, por ejemplo y este proceso se hace automático)**, y desde una terminal, escribimos:

Si conoces la letra de unidad ( /dev/sd[a, b, c, d, e...]n ) y la partición ( /dev/sdx[1, 2, 3, 4]), puedes saltarte este pasocat /etc/mtab

Nos saldrá, posiblemente una lista muy larga y al final, nos aparece el último disco montado:

Esta es probablemente la característica más solicitada en Ubuntu Linux, y para aquellos que (todavía) utilizan el entorno gráfico Ubuntu Unity, [ya que muchos usuarios, cada vez más eligen KDE como escritorio], tras las muchas quejas y solicitudes Canonical finalmente decidió solucionar esta característica en Unity 7 Launcher, permitiendo mover el lanzador hacia abajo.

Marco Trevisan (programador de Unity) menciona en su post que uno tiene que ejecutar una orden para mover el Lanzador de Unity a la parte inferior de la pantalla. Por curiosidad por ver si funciona, hemos ejecutado el comando respectivo, pero no pasó nada, y parece que no hay ningún botón o casilla de verificación en la configuración del sistema para permitir que hagas eso.

Google, recientemente puso a la venta su unidad robótica Boston Dynamics, pero esto no significa que la compañía se hubiera quedado quieta en sus investigaciones y avances.

Un nuevo robot bípedo de la robótica SCHAFT, se mostró este último viernes en la conferencia de Tokio, New Economic Summit, en Japón.

Al pequeño robot se le muestra caminando por una serie de situaciones que pueden ser un reto incluso para los mismos seres humanos, incluyen una playa de arenosa, un terreno rocoso, nieve, y una empinada, estrecha escalera.

Linux cumplirá 25 años en agosto. El kernel que nació como un hobby del estudiante finlandés Linus Torvalds domina prácticamente todos los ámbitos de la tecnología, excepto el mercado de escritorio. ¿Qué hace Torvalds después de todo este tiempo? Sigue trabajando, dice, por el año de Linux en el escritorio.

El padre de Linux ha hablado de todo un poco en la Embedded Linux Conference durante su charla con Dirk Hohndel, tecnólogo del código abierto en Intel y amigo de Linus. “Hoy puedes usar tu teléfono Linux para conectarte a un data center basado en Linux a través de un router basado en Linux para que una inteligencia artificial te ayude a elegir qué dispositivo basado en Linux podrás comprar a continuación”, dijo Hohndel. “No es algo que haya ocurrido de la noche a la mañana”, contestó Torvalds.

Esta es una propuesta desde LinuxParty para nuestros señores políticos; La idea es tener drones o aviones teledirigidos que puedan sobrevolar nuestros bosques equipados con cámaras y teleobjetivos con el propósito de "cazar" a los furtivos y pirómanos, estos podrían volar a gran altura y tener forma disimulada de pájaros, y "cazar" posibles pirómanos que queman nuestros bosques, que en la mayoría de las veces no pueden ser vistos desde las torres de vigilancia, y al estar muy altos, estarían "lejos" de su vista.