LinuxParty

El gigante tecnológico Baidú, a través de su división Silicon Valley AI Lab (SVAIL), ha liberado el código fuente de su software de inteligencia artificial Warp-CTC hacia la comunidad de aprendizaje automático, disponible a través de la plataforma GitHub bajo licencia Apache.

Acorde a la publicación de Baidu Research, Warp-CTC es una implementación de código abierto del algoritmo CTC para CPU´s y GPUs de Nvidia, que se puede utilizar en la resolución de problemas supervisados que mapean una secuencia de entrada a una secuencia de salida, como pudiera ser el reconocimiento de voz.

El operador de telecomunicaciones MásMóvil ha comprado el 100% de las acciones del grupo Pepephone, con un coste de 158 millones de euros (comunicado oficial de MásMóvil a sus inversores). MásMóvil financiará la operación de compra de Pepephone mediante una combinación de deuda y ampliación de capital mediante emisión de nuevas acciones. A finales del año pasado, MásMóvil aprovechó la situación de Orange, que necesitaba deshacerse de activos de banda ancha fija para que la Comisión Europea le permitiese comprar Jazztel (visto en Barrapunto), y compró a Orange la totalidad de la red de fibra óptica de Jazztel en 13 centrales situadas en Madrid, Barcelona, Valencia, Sevilla y Málaga, además de obtener acceso preferencial a la red de cobre de ADSL de Jazztel, que sigue bajo control de Orange. Pepephone era una marca con una excelente valoración entre sus clientes, pero cuyas ofertas no eran competitivas. Con la integración de Pepephone, Másmóvil duplicará el número de clientes móviles (de 458.000 a cerca de un millón).

Descripción: Hedgewars es un juego de estrategia por turnos, pero el zumbido real es el de ver la devastación causada por los erizos molestos con esas armas fantásticas.

Cada jugador controla un equipo de varios erizos. Durante el transcurso del juego, los jugadores se turnan con uno de sus erizos. A continuación, utilizan todas las herramientas y las armas que están disponibles para atacar y matar a los erizos de los oponentes, ganando con ello el juego. Los Erizos pueden moverse por el terreno en una variedad de maneras, normalmente no sólo caminar y saltar, sino también mediante el uso de herramientas particulares, tales como "cuerdas" o "paracaídas", para pasar a zonas inaccesibles de otro modo.

Un juez ha determinado este lunes el bloqueo de la aplicación de mensajes instantáneos por teléfono y web Whatsapp durante 72 horas, desde este lunes a las 14:00h locales (19:00h en España) hasta el jueves a la misma hora. La medida atiende a una solicitud de la Policía Federal por la negativa de la empresa a prestar informaciones y datos de usuarios investigados por tráfico de drogas.[...] Tampoco es la primera vez que Whatsapp es bloqueado en Brasil por determinación judicial. El pasado diciembre un juez de São Bernardo do Campo (São Paulo) ordenó que se parara el servicio durante 48 horas también por negarse a dar datos en una investigación a narcotraficantes, pero la suspensión se levantó a las doce horas de haberse iniciado.[...]

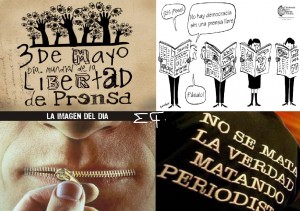

La iniciativa para promover el Día Mundial de la Libertad de Prensa partió de la Conferencia General de la UNESCO (Organización de las Naciones Unidas para la Educación, la Ciencia y la Cultura). Se eligió esta fecha para conmemorar la Declaración de Windhoek, Namibia (África) para el “Fomento de una Prensa Africana Independiente y Pluralista”. La resolución de 1991 titulada “Fomento de la libertad de prensa en el mundo” reconoció que una prensa libre, pluralista e independiente era un componente esencial de toda sociedad democrática.

La iniciativa para promover el Día Mundial de la Libertad de Prensa partió de la Conferencia General de la UNESCO (Organización de las Naciones Unidas para la Educación, la Ciencia y la Cultura). Se eligió esta fecha para conmemorar la Declaración de Windhoek, Namibia (África) para el “Fomento de una Prensa Africana Independiente y Pluralista”. La resolución de 1991 titulada “Fomento de la libertad de prensa en el mundo” reconoció que una prensa libre, pluralista e independiente era un componente esencial de toda sociedad democrática.

Imaginemos una situación totalmente futurista: una coalición encabezada por EEUU dispuesta a erradicar el ISIS está asediando Raqa. La fuerza militar internacional libera un mortífero grupo de robots voladores que sobrevuelan la ciudad en busca del enemigo.

Desde que Microsoft hizo Windows 10 una actualización recomendada, han habido numerosos informes sobre el nuevo sistema operativo de autoinstalaciones por sí mismo sin el consentimiento del usuario, y sin muchos aviso.

Microsoft siempre ha jugado a este comportamiento, pero un ejemplo de cómo el sistema operativo empuja las actualizaciones a usuarios desprevenidos fue transmitido en directo por TV durante una previsión del tiempo.

Cuando se unen proyectos de software libre como Libreoffice, KDE (kontact), EyeOS y Seafile, es de esperar que salgo algo jugoso. En esta ocasión nada menos que una suite ofimática llamada Open365 con la que podemos crear documentos online, trabajar de forma colaborativa y sincronizar archivos entre diferentes dispositivos, utilizando nuestro navegador web.

Estamos hablando por tanto de una alternativa libre al Office365 de Microsoft y al Google Docs de Google, actualmente en estado beta y que ya nos ofrece 20 GB de almacenamiento.

Madrid, 13 de abril, 2016 - Después de tres meses desde la última versión estable del software de monitorización Pandora FMS. Tras una nueva y mejorada dinámica de trabajo de desarrollo y control de calidad, Ártica ST, la innovadora empresa española detrás de Pandora FMS ha anunciado una nueva versión de su producto estrella: la versión 6.0 SP2, con diversas mejoras, correcciones e incluso algunas nuevas funcionalidades.

Pandora FMS es una solución de monitorización en constante evolución orientada a grandes y medianas compañías, en la que ya confían más clientes en todo el mundo. Mediante una incomparable flexibilidad puede hacer frente a problemas operacionales inmediatos e imprevistos, tanto en la infraestructura como en los procesos de IT, permitiendo además ahorro en los costes en IT de manera directa mediante la consolidación de múltiples soluciones de monitorización.

En la entrada “Virtualizar con Xen” aprendimos a instalar Xen project para posteriormente poder crear máquinas virtuales para-virtualizadas con lo que conseguiríamos un mejor rendimiento en nuestros guest. Es justo lo que vamos aprender ahora. Una vez tenemos todo previsto y Xen project funcionando, es el momento de crear nuestra primer DomU.

Requisitos

- Contamos con un servidor Debian 8 en el que corre un Xen, por lo tanto este es nuestro Domain-0

- Tenemos asignada una cierta memoria RAM (512 MB en nuestro caso) a Domain-0 y desactivado el ballooning de manera que Domain-0 nunca pueda asignar mas memoria de la que realmente tenemos, así nunca experimentaremos problemas de rendimiento en Domain-0.

- Hemos creado un puente de red (xenbr0) en Domain-0 al que conectar los dispositivos virtuales de cada DomU. Esto hace que los hosts virtuales tomen IP del mismo segmento de red que Domain-0, es decir serán tratados como hosts físicos.

- Nuestro Domain-0 tiene creado un grupo de volúmenes (xen_grp) y varios volúmenes lógicos. Nos centraremos en /dev/xen_grp/lv_images montado sobre /images ya que será aquí donde almacenaremos las imágenes de los sistemas virtuales.