LinuxParty

No es muy común... pero hay veces que pasa. Cuando por alguna razón, cualquier partición de los sistemas operativos actuales son apagados sin ser desmontados, la información que hay pendiente de ser escrita no terminan siendo escrita, produciendo en estos casos, que afortunadamente son los menos comunes, lo que se denomina una partición "sucia".

Yo siempre recomendaría utilizar las propias herramientas de Windows, hacer una chkdsk /f, y reiniciar, pero esto sencillamente a veces no puede ser, por que el fallo lo da al iniciar windows, no permitiendo el acceso a consola.

¿Soluciones?

Utilizar linux, y tener la "herramienta" ntfs-3g.

Si tienes en tu /etc/fstab, configurado para ser montado:

/dev/sda1 /media/windows ntfs-3g noauto,users,defaults 0 0

Ya está disponible la última actualización de ONLYOFFICE Docs, que incluye más de una docena de nuevas funciones, numerosas mejoras de rendimiento y más de 500 correcciones de errores. ¿Listo para ver las novedades? Vamos a echar un vistazo a las funciones más importantes.

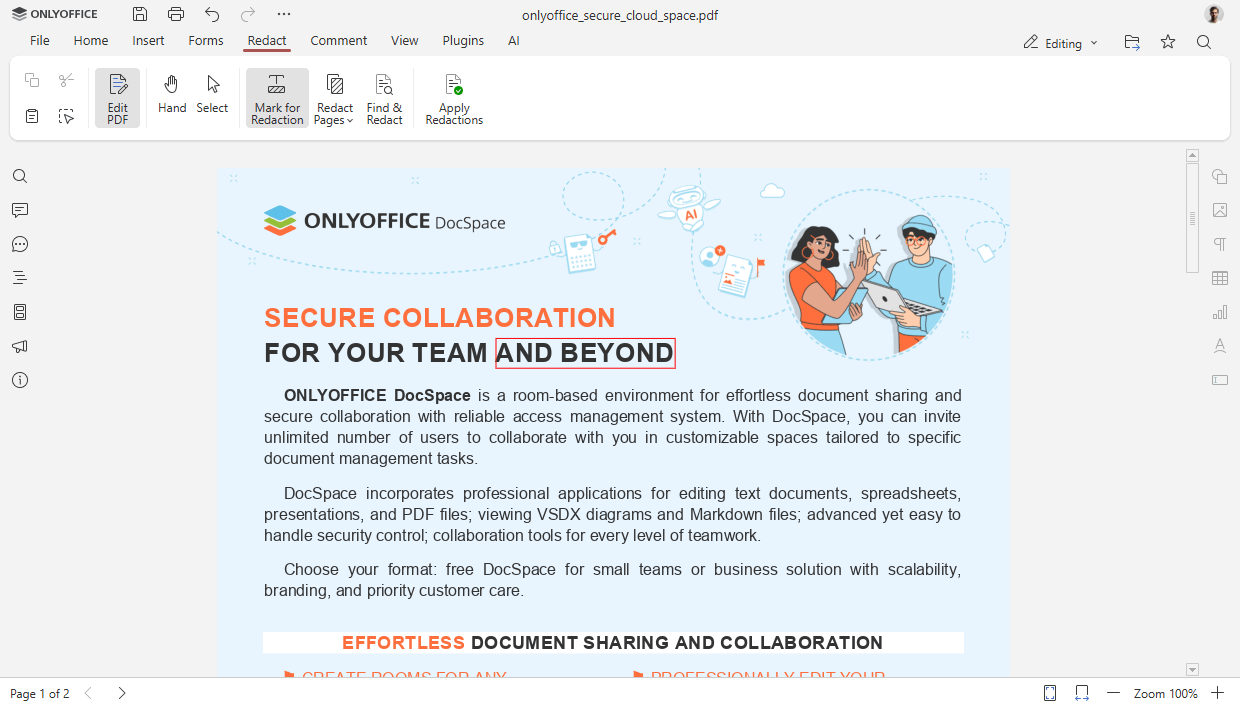

Editor de PDF mejorado

Empecemos por el Editor de PDF, que ha recibido varias mejoras importantes para optimizar el flujo de trabajo de tus documentos.

Redacción. ¿Necesitas ocultar información sensible o confidencial en tus archivos PDF? Ahora es más fácil que nunca.

Para redactar contenido, abre tu archivo en el modo de edición y cambia a la pestaña Redactar, recientemente añadida. Haz clic en el botón Marcar para redactar y resalta el texto que deseas eliminar. Para documentos más grandes, puedes utilizar la opción Buscar y redactar para localizar y seleccionar rápidamente palabras o frases específicas. La función también te permite redactar una página completa o un rango de páginas.

Una vez que estés listo, pulsa el botón Aplicar redacción para eliminar permanentemente la información seleccionada del archivo.

Dónde encontrar: pestaña Redactar

Nuevas herramientas de anotación. Mejora tu experiencia de edición de PDF con nuevas herramientas de anotación, que ofrecen mayor precisión y flexibilidad. Selecciona formas como rectángulo, círculo, flecha o líneas conectadas para dibujar directamente en tu documento. Puedes personalizar el color y el tamaño de tus anotaciones para adaptarlas a tus necesidades.

Introducción

Microsoft Office no ofrece soporte nativo para Linux, lo que obliga a los usuarios que necesitan esa suite a recurrir a alternativas: ejecutar Office bajo Wine (o derivadas), usar Office en la web, una máquina virtual, o adoptar herramientas libres compatibles.

Este artículo explica en 2025 cómo, con las herramientas actuales, es posible (aunque no perfecto) instalar versiones de Office en Linux, cuáles son las limitaciones, y otras opciones más simples o robustas.

Opciones posibles (y cuál elegir)

Antes de lanzarnos a comandos, conviene tener claro qué alternativas hay, y cuándo conviene usar cada una:

| Método | Ventajas | Desventajas / límites | Recomendado para |

|---|---|---|---|

| Wine (o herramientas basadas en Wine, como “bottles”) | Permite ejecutar el instalador de Office dentro de Linux, sin máquina virtual | No siempre funciona perfectamente; algunas versiones modernas tienen errores; soporte limitado para ciertas funciones | Usuarios que quieren la versión “de escritorio” de Office dentro de Linux y estén dispuestos a solucionar fallos |

| CrossOver (versión comercial de Wine con parches) | Simplifica la instalación, muchos parches incluidos, interfaz amigable, soporte comercial disponible (support.codeweavers.com) | No es gratuito (aunque ofrece versión de prueba) (LFCS eBook) | Usuarios que prefieren menor esfuerzo de configuración |

| Office en la web / Office Online / Office 365 vía navegador | Más simple, sin necesidad de instalaciones; acceso desde cualquier sistema | Algunas funciones (macros avanzadas, complementos, integración local) pueden no estar disponibles | Para tareas diarias, edición básica, colaboración online (WPS) |

| Máquina virtual (VirtualBox, KVM, etc.) | Mayor compatibilidad, casi como usar Office en Windows real | Requiere recursos (RAM, CPU), instalación de Windows, manejo de licencias | Usuarios que requieren máxima compatibilidad y estabilidad |

| Alternativas nativas de Linux (LibreOffice, OnlyOffice, WPS, etc.) | Libre, buen soporte para formatos Office, integradas en el ecosistema Linux | Pueden tener limitaciones con documentos muy complejos o funciones muy específicas de Office | Usuarios que puedan adaptar su flujo al software nativo |

⚠️ Importante: Microsoft ha confirmado que las aplicaciones de escritorio de Office no soportan Linux oficialmente. (Microsoft Learn)

En consecuencia, todas las opciones que no son Office Online / web implican cierto grado de “hack” o parcheo, con la posibilidad de fallos.

| Este enlace contiene ejemplos y configuraciones más recientes que el de éste artículo. Entre y revíselo. |

Otros artículos más modernos... también:

1. Introducción & contexto moderno

Snort sigue siendo una de las herramientas más usadas como Sistema de Detección / Prevención de Intrusos (IDS / IPS). (snort.org)

En su versión más reciente (Snort 3) se han introducido mejoras arquitectónicas: soporte multihilo, nuevo sistema de reglas y configuración, mejor rendimiento y mayor modularidad. (snort.org)

Aunque en entornos profesionales lo más habitual es usar Snort en sistemas Linux o appliances dedicados, también puede desplegarse en Windows para pruebas, entornos mixtos o sensores locales. (letsdefend.io)

Este artículo te guiará por un proceso actualizado de instalación y configuración en Windows (10 / 11 / versiones recientes de servidor), con las mejores prácticas a 2025.

2. Requisitos previos

Antes de comenzar, asegúrate de:

- Tener permisos de administrador en la máquina Windows.

- Sistema operativo compatible: Windows 10, 11 o versiones servidor modernas.

- Controladores de captura de paquetes (Npcap preferido).

- Tener conexión a internet para descargar reglas y actualizaciones.

Npcap vs WinPcap

WinPcap fue la biblioteca clásica usada durante mucho tiempo para capturar paquetes en Windows, pero su desarrollo está obsoleto.

Hoy la recomendación universal es usar Npcap, que es compatible con el API de WinPcap y está en activo desarrollo. (letsdefend.io)

Durante la instalación de Npcap, selecciona el modo “WinPcap API-compatible” (si está disponible) para asegurar compatibilidad con herramientas que esperan la ABI de WinPcap. (letsdefend.io)

Otros requisitos

- Visual C++ Redistributable (las versiones modernas de Snort lo requieren). (letsdefend.io)

- Espacio en disco suficiente para almacenar reglas, logs y submódulos.

- Si vas a integrarlo con dashboards o SIEM, debes contar con red / acceso a servidor de logs.

En algún momento de nuestras precarias vidas, decidimos que las obsoletas BB.DD de Access que andan rodando por los discos duros se convierten en un peligro, todo el mundo puede abrirlas, editarlas, y guardarlas, y cuando tenemos en nuestra tarea, convertirlas a MySQL, ¿habría algún método para hacerlo? Aquí te presentamos a cual mejor. 3 opciones para elegir.

( PRIMIRA OPCIÓN )

Nota del 1 al 5, un 2

Metodología básica

Básicamente se pueden dividir los métodos en directos e indirectos. Los métodos directos abren los archivos .DBF o .MDB, se conectan a la base de datos MySQL y transfieren sus contenidos a través de esa confección. Los métodos indirectos generan uno o más archivos temporales, en base a los que posteriormente se crearán las tablas de la base de datos y/o insertarán los registros.

En el caso de métodos indirectos, para cada archivo .dbf o tabla Access, estos son los pasos básicos que han de tomarse para migrar:

- Generar un archivo ASCII con las instrucciones SQL para la creación de la/s tablas/s.

- Exportar desde el archivo .MDB o archivos .DBF a un/unos archivo/s ASCII con: a) las instrucciones SQL para insertar datos en las tablas o b) los datos puros, delimitados por comas/tabulaciones, etc.

- Ejecutar el archivo ASCII con instrucciones SQL de inserción, o IMPORTAR archivo ASCII con datos puros usando el comando sql LOAD DATA INFILE.

Si eres novato en el mundo del desarrollo web ó estas cansado del IDE que utilizas, puede que en esta lista encuentres una solución.

¿Qué es un IDE?, Integrated Development Environment (entorno de desarrollo integrado), es decir un editor de código que ademas puede servirnos para depurar y facilitarnos las diferentes tareas necesarias en el desarrollo de cualquier tipo de aplicación.

Hay que aclarar que es posible que un mismo IDE pueda funcionar con diferentes lenguajes de programación, un buen ejemplo de ello es Eclipse.

Ya hemos hablado otras veces de este popular lenguaje: Hay varias opciones: RealBasic, como solución propietaria, Compilador de Visual Basic para Linux, utilizando Mono, como proyecto .NET, o Gambas 2.6.0, en la Calle, el Visual Basic para Linux, es un proyecto libre, pero NO es un Clon de VisualBasic (ni lo quiere ser), y crea un pseoudo código compilado. Pero Lo mejor de KBasic con respecto a sus otros "hermanos" anteriormente expuesto es:

Que KBasic es un nuevo y poderoso lenguaje de programación basado en el dialecto del amado Basic (fácil de aprender para el novato, hobbista o estudiante). Pero KBasic va también mucho más allá: además de un IDE, intérprete y compilador combina las mejores características de VB.Net, Visual Basic for Applications (VBA) y Java, siendo además 100% compatible con la sintaxis de VB8, VBA y QBasic.

Introducción

La idea de la democracia no surgió de la nada. A lo largo de la historia, distintas sociedades han experimentado con formas de gobierno en las que los ciudadanos —o al menos algunos de ellos— participan en decisiones colectivas. En este contexto, llama poderosamente la atención la Liga Licia (o Confederación Licia), una organización política de la antigua región de Licia (actualmente en la costa suroeste de Turquía), que sirvió como modelo para algunos de los teóricos de la constitución de Estados Unidos en el siglo XVIII. Este legado, desconocido para muchos, revela una conexión sorprendente entre el mundo antiguo y las instituciones políticas modernas.

Licia: ubicación, cultura y contexto histórico

Geografía y origen de Licia

Licia (en griego clásico, Λυκία, Lycia) era una región montañosa situada en la costa mediterránea del actual Turquía, entre las ciudades de Fethiye y Antalya, con montañas que descienden abruptamente hacia el mar. Su territorio era fragmentado, con numerosos valles y rutas costeras.

Los licios son mencionados en fuentes clásicas. Por ejemplo, Homero en la Ilíada los alude como habitantes del río “fluido” Xanthos, mientras que el historiador Heródoto los describe como descendientes de antiguos pueblos venidos desde Creta, aunque esta versión es discutida por los estudios modernos que tienden a verlos como un pueblo autóctono de Anatolia, que más tarde fue helenizado tras la expansión de la cultura griega.

Durante el dominio de Alejandro Magno (en torno al 333 a. C.), Licia comenzó a integrarse más intensamente en el mundo helenístico, pero su carácter local y sus instituciones regionales lograron persistir durante un tiempo.

Introducción

En muchas situaciones es útil asignar varias direcciones IP a una misma interfaz de red física. Por ejemplo, un servidor web puede servir distintos sitios con IPs independientes. A esto se le llama alias de IP o IP virtuales.

Este artículo explica cómo configurar alias de IP en Linux, enfatizando compatibilidad con distintas distribuciones (Debian, Red Hat, Slackware, etc.).

Requisitos

- El kernel debe tener activado el soporte para IP aliasing.

- Permisos de administrador (root o sudo).

- Conocimiento de la interfaz de red física (como

eth0,ens33,enp0s3, etc.). - En servidores con NetworkManager u otros gestores de red, puede haber que usar sus herramientas en lugar de

ifconfigoip.

Método rápido — uso de ip (recomendado)

Debes conocer el nombre de tu tarjeta de red, para ello bastará usar: ip a

[javier@LinuxParty ~]$ ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host noprefixroute

valid_lft forever preferred_lft forever

2: wlo1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default qlen 1000

link/ether 60:ba:4b:4b:e4:fe brd ff:ff:ff:ff:ff:ff permaddr c8:cb:9e:ec:4d:43

altname wlp0s20f3

inet 192.168.1.95/24 brd 192.168.1.255 scope global dynamic noprefixroute wlo1

valid_lft 84091sec preferred_lft 84091sec

inet6 fe80::c178:9787:6af8:8a82/64 scope link noprefixroute

valid_lft forever preferred_lft forever

[javier@LinuxParty ~]$

En mi caso, se llama: wlo1 pero vamos a poner que fuera eth0, para este ejemplo.

A veces puede ser práctico instalar tu propio repositorio para prevenir repentinas caidas del repositorio original. Este artículo demuestra cómo crear un espejo usando CentOS para tu red local. Si tienes que instalar múltiples sistemas simultáneamente en tu red local,