LinuxParty

El ecosistema del correo electrónico en Linux es amplio, histórico y lleno de protocolos que conviven desde hace décadas. A menudo hablamos de los puertos estándar del correo —POP3, IMAP y sus variantes seguras— pero hay otro puerto menos conocido que sigue apareciendo en muchas instalaciones: el puerto 106, asociado al servicio poppassd, un pequeño demonio clásico que permite cambiar contraseñas de forma remota.

En este artículo veremos qué puertos usa el correo, qué funciones cumplen, y qué es el servicio poppassd, por qué aparece en servidores actuales y cuándo puede ser útil.

Puertos clásicos del correo: POP3 e IMAP

Los dos protocolos principales de correo entrante en Linux son POP3 e IMAP. Aunque ambos permiten a un cliente de correo recibir mensajes de un servidor, sus filosofías son distintas:

- POP3 descarga y elimina: pensado para descargar los correos al dispositivo del usuario.

- IMAP sincroniza: mantiene los mensajes en el servidor, ideal para múltiples dispositivos.

Puertos estándar del correo electrónico

A continuación, un resumen claro:

| Puerto | Protocolo | Seguridad | Descripción |

|---|---|---|---|

| 110 | POP3 | Sin cifrado | Recuperación de correo mediante POP3 en texto plano. |

| 143 | IMAP | Sin cifrado | Acceso al buzón IMAP sin cifrado. |

| 993 | IMAP sobre SSL/TLS | Cifrado | IMAP seguro con TLS desde el inicio (IMAPS). |

| 995 | POP3 sobre SSL/TLS | Cifrado | POP3 seguro con TLS desde el inicio (POP3S). |

¿Por qué siguen existiendo los puertos sin cifrar?

Aunque en producción se debería usar siempre 993 o 995, muchos servidores mantienen abiertos 143 y 110 por compatibilidad con:

- Clientes antiguos

- Usuarios que usan STARTTLS en lugar de TLS directo

- Entornos locales o redes internas controladas

Sin embargo, en Internet lo recomendado es:

➡ Cierre 110 y 143 si no necesita compatibilidad. Use siempre 993 y 995.

El mundo de la robótica ruso acaba de vivir una montaña rusa mediática en pocos días: primero un robot humanoide se desplomó vergonzosamente en su debut, y ahora otro —llamado Green— ha sido presentado bailando frente al presidente Putin, en un evento público, como si fuera un símbolo del avance tecnológico ruso. Xataka+2Reuters+2

🤖 De tropiezo público… a presentación cuidadosamente coreografiada

Hace apenas unos días, un robot llamado AIDOL, anunciado como “el primer robot antropomorfo ruso con IA”, sufrió un espectáculo bochornoso: al salir al escenario, titubeó, perdió el equilibrio y se cayó, cara al suelo, mientras sonaba la banda sonora de “Rocky”. La imagen se viralizó en redes, con burlas y memes por doquier, sepultando cualquier pretensión técnica del proyecto. New York Post+2People.com+2

Ese fracaso ilustraba el largo camino que aún debe recorrer la robótica “made in Russia” para alcanzar fiabilidad real. Pero apenas unos días después, surge Green—con motoristas, sensores, promesas de inteligencia integrada, y una coreografía para salvar la reputación. Xataka+1

🎭 Green: el robot-show para la galería tecnológica

Green fue mostrado en la conferencia AI Journey 2025, organizada por Sberbank, el mayor banco ruso. Allí, tras presentarse formalmente —“soy el primer robot ruso humanoide con IA encarnada” dijeron sus creadores—, comenzó a bailar para el público, y especialmente para las cámaras que transmitían el evento. Xataka+1

El baile incluía movimientos coordinados, balance, ritmo, y una música popular rusa. Todo ello monitorizado de cerca por guardaespaldas del Kremlin, pendientes de cualquier “error” físico. Reuters+2The Independent+2

El propio Putin calificó la actuación de “muy bonita” —una señal simbólica de aprobación que trasciende lo tecnológico. Reuters+1

El crecimiento de la inteligencia artificial (IA) agencial se ve impulsado por la complejidad de las tareas que realizan las máquinas. Los agentes de IA se están convirtiendo en una parte esencial de nuestro panorama tecnológico, ya sea para vehículos autónomos o robots conversacionales. En el corazón de la IA agencial se encuentra la arquitectura que determina cómo los agentes perciben, aprenden, deciden y actúan. Las herramientas y los marcos utilizados para construir estos agentes son múltiples, y cada uno ofrece la capacidad de abordar problemas específicos. Navegar por estas plataformas es abrumador, pero es crucial para diseñar agentes eficaces e inteligentes.

En esencia, la IA agencial se refiere a sistemas que pueden tomar decisiones y actuar por sí mismos sin necesidad de intervención humana constante. El uso más común de este tipo de IA se encuentra en agentes autónomos, que se encargan de desplazarse por espacios, resolver problemas e interactuar con humanos u otras máquinas. Para construir estos agentes, es necesario un conocimiento sólido tanto de los principios teóricos como de las herramientas de trabajo.

Los desarrolladores utilizan Frameworks (marcos) especializados que proporcionan herramientas para crear y gestionar agentes de IA de forma eficiente. Estos son algunos de los marcos de IA con agentes más importantes que se utilizan actualmente.

Woof (abreviatura de Web Offer One File ) es una aplicación simple para compartir archivos entre hosts en una pequeña red local. Consiste en un pequeño servidor HTTP que puede servir un archivo especificado durante un número determinado de veces (el valor predeterminado es una vez) y luego termina.

Para usar woof , simplemente invocalo en un solo archivo, y el destinatario puede acceder a tu archivo compartido a través de un navegador web o usando un cliente web de línea de comandos como cURL , HTTPie , wget o kurly (una alternativa curl) desde el terminal .

Una ventaja de woof sobre otras herramientas para compartir archivos es que comparte archivos entre un sistema operativo diferente o diferentes dispositivos (computadoras, teléfonos inteligentes, tabletas, etc.), siempre que el destinatario tenga instalado un navegador web.

En este artículo, mostraremos cómo instalar woof en Linux y usarlo para compartir archivos en una red local.

Lea nuestro artículo más reciente: Woof: Compartir archivos/ficheros fácilmente en su LAN o red local, sin Samba, entre Linux, Mac, Windows, Android e iPhone

Systemd: Units y Targets; uso de systemctl y compatibilidad con SysV

Desde su adopción en muchas distribuciones Linux, systemd se ha convertido en el sistema de inicialización predominante. En este artículo veremos los principales tipos de unidades (units) que usa systemd, cómo funcionan los targets (equivalentes modernos a los antiguos runlevels), y cómo usar systemctl para gestionarlo de forma segura y eficiente, incluyendo algunas buenas prácticas actualizadas a 2025.

Unidades de systemd (Units)

systemd define varios tipos de unidades, cada una representando un recurso o servicio del sistema. Cada unidad se describe en un fichero .service, .socket, .mount, etc., normalmente ubicado en /usr/lib/systemd/system/ o /etc/systemd/system/.

Los tipos más comunes son:

- service: demonios que pueden iniciarse, detenerse, reiniciarse o recargarse.

- socket: sockets de red o de sistema de archivos. Suelen activar automáticamente un

.serviceasociado cuando hay conexión. - device: dispositivos del árbol de dispositivos de Linux, normalmente integrados con udev.

- mount: puntos de montaje del sistema de ficheros.

- automount: puntos de montaje que se activan automáticamente al acceder al recurso.

- swap: áreas de intercambio configuradas en el sistema.

- timer: tareas programadas que reemplazan o complementan al clásico

cron. - target: agrupaciones lógicas de otras unidades (similar al concepto de runlevel).

- snapshot: capturas del estado de las unidades en un momento concreto (uso más avanzado).

Targets: el reemplazo moderno de los runlevels

En lugar de los antiguos runlevels numerados (0–6) de SysV, systemd usa targets con nombre, lo que aporta mayor flexibilidad a la hora de definir diferentes escenarios de arranque, apagado, modos multiusuario, entorno gráfico, etc.

Algunos targets importantes son:

default.target: objetivo que se arranca por defecto (normalmente enlazado a otro target, comographical.targetomulti-user.target).multi-user.target: modo multiusuario sin entorno gráfico (similar al antiguo runlevel 3).graphical.target: entorno gráfico completo (similar al antiguo runlevel 5).rescue.target: modo de rescate, similar al runlevel 1 (modo monousuario).emergency.target: modo de emergencia, aún más minimalista, para tareas de recuperación críticas.reboot.targetypoweroff.target: usados para reiniciar o apagar el sistema.

Actualizado para PHP 8.x y ecosistema moderno. PHP sigue siendo uno de los lenguajes fundamentales de la web. Impulsa gestores de contenido, tiendas online, APIs y aplicaciones empresariales de todo tipo. Con la llegada de PHP 8.x y el compilador JIT, el lenguaje ha ganado en rendimiento, tipado y madurez; pero el verdadero poder de PHP está en el ecosistema que lo rodea: frameworks, librerías, herramientas de análisis, testing, seguridad y despliegue.

Actualizado para PHP 8.x y ecosistema moderno. PHP sigue siendo uno de los lenguajes fundamentales de la web. Impulsa gestores de contenido, tiendas online, APIs y aplicaciones empresariales de todo tipo. Con la llegada de PHP 8.x y el compilador JIT, el lenguaje ha ganado en rendimiento, tipado y madurez; pero el verdadero poder de PHP está en el ecosistema que lo rodea: frameworks, librerías, herramientas de análisis, testing, seguridad y despliegue.

En esta guía repasamos 25 herramientas y frameworks PHP imprescindibles en 2025. Están organizadas por categorías y, para cada una, se explica de forma clara para qué sirve, en qué casos conviene usarla y qué aporta a tu flujo de trabajo.

1. Frameworks PHP modernos

1. Laravel

Framework Laravel es, a día de hoy, el framework PHP más popular para desarrollo web moderno. Ofrece un conjunto muy completo de componentes: sistema de rutas expresivo, ORM (Eloquent), colas, eventos, tareas programadas, sistema de plantillas (Blade), autenticación, notificaciones y mucho más.

Está pensado para que puedas construir desde pequeñas aplicaciones hasta proyectos empresariales. Su verdadero valor está en el ecosistema: Forge y Vapor para despliegues, Horizon para colas, Telescope para depuración, Nova como panel de administración, etc. Si buscas productividad, documentación cuidada y una comunidad enorme, Laravel es una de las primeras opciones que debes considerar.

2. Symfony

Framework Symfony es un framework empresarial, modular y extremadamente robusto. Está orientado a proyectos de larga duración, con necesidades complejas de arquitectura y mantenibilidad. De hecho, muchos otros proyectos (incluido el propio Laravel) utilizan componentes de Symfony por su calidad y estabilidad.

Se basa de forma estricta en estándares PSR y buenas prácticas de ingeniería de software: inyección de dependencias, contenedores de servicios, eventos, configuración por entornos, etc. Es ideal cuando necesitas control fino de la arquitectura, tests automatizados desde el primer día y capacidad para escalar incluso con equipos grandes.

3. Slim Framework

Micro-framework Slim es un micro-framework minimalista, perfecto para construir APIs REST, microservicios y backends ligeros. Proporciona lo esencial: sistema de rutas, middleware, integración con PSR-7 y una forma muy directa de manejar peticiones y respuestas.

Se utiliza cuando quieres evitar la complejidad de un framework grande pero no deseas escribir todo “desde cero”. Lo habitual es combinar Slim con otras librerías especializadas (para ORM, validación, etc.), componiendo así solo las piezas que realmente necesitas.

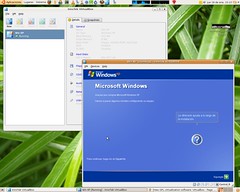

Si por la razón que fuera, instalaste una VirtualBox en tu Linux, y en ella pusiste Windows XP, Vista, 7, 98, FreeBSD, otro Linux, etc, compruebas, haciendo "ipconfig" desde Windows, "ifconfig" desde Linux, que la IP que se le asigna a la máquina no corresponde a la IP de la Red de tu host (anfitrión), es decir la invitada "VirtualBox" puede tener una ip, 10.0.2.12, y tu una ip, 192.168.1.33, por ejemplo, ¿cómo haces para que tu invitado esté en la red de la máquina anfitrión? pues ahora mismo lo vas a aprender...

Básicamente necesitas instalar 3 paquetes: vtun, bridge-utils, (uml-utilities, encaso de Ubuntu/Debian), (tunctl, en caso CentOS/Fedora)

Lo vamos a explicar para Ubuntu/Debian, Fedora/CentOS, que utilizan apt-get y yum respectivamente.

En caso de Fedora/CentOS, recomendamos también instalar el repositorio de FreshRPMS, especialmente RPMFUSION.ORG. Ya que Livna.org, últimamente se encuentra caido.

Puedes acceder a un servidor Linux remoto sin necesidad de introducir la contraseña, siguiendo estos 3 sencillos pasos utilizando ssky-keygen y ssh-copy-id, como se explica en este artículo.

ssh-keygen crea las claves públicas y privadas. ssh-copy-id copia las claves públicas de localhost en el archivo remoto anfitrión y las authorized_keys.

ssh-copy-id también asigna los permisos necesarios en el $HOME del anfitrión remoto, ~/.ssh, y ~/.ssh/authorized_keys. (Esto tiene especial interes si tu IP pública es estática)

Condiciones previas, debes de crear el mismo usuario (antes de empezar), en los servidores local-host y remote-host

Este artículo también explica tres pequeñas molestias de usar ssh-copy-id y cómo usar ssh-copy-id junto con ssh-agent.

Configuración previa:

Verifica el archivo de configuración del servidor SSH (/etc/ssh/sshd_config) y asegúrate de que las siguientes líneas estén habilitadas:

Si está comentada la linea, déjala comentada.

# PubkeyAuthentication no

# O cambia el valor.

PubkeyAuthentication yes

# ¡¡CUIADO!! Si pones "no", al valor: PasswordAuthentication pondrás en riesgo el servidor, ninguna cuenta

# pondrás en riesgo el servidor, ninguna cuenta requerirá contraseña si pones "no". deja el valor "yes"

PasswordAuthentication yes

Paso 1: Creación de claves públicas y privadas utilizando ssh-key-gen en local-anfitrión.

Esto puede saltarse, en el caso de que ya hubiera ssh-keygen creado.

jsmith@local-host$ [Nota: Ahora estás en tu localhost, el host que controlará "remote-host"] jsmith@local-host$ ssh-keygen Generating public/private rsa key pair. Enter file in which to save the key (/home/jsmith/.ssh/id_rsa):[Pulse Intro aquí] Enter passphrase (empty for no passphrase): [Pulse Intro aquí] Enter same passphrase again: [Pulse Intro aquí] Your identification has been saved in /home/jsmith/.ssh/id_rsa. Your public key has been saved in /home/jsmith/.ssh/id_rsa.pub. The key fingerprint is: 33:b3:fe:af:95:95:18:11:31:d5:de:96:2f:f2:35:f9 jsmith@local-host

Un lector nos remite un enlace y fotos de una serie de gigantescos rascacielos y edificios abandonados, hay que reconocer que las imágenes son realmente impresionantes.

En esta publicación, cubriremos algunas de las mejores herramientas de inteligencia artificial ( IA ) de código abierto para el ecosistema Linux. Actualmente, la IA es uno de los campos de la ciencia y la tecnología que avanza constantemente, con un enfoque principal orientado a la creación de software y hardware para resolver los desafíos de la vida cotidiana en áreas como la atención médica, la educación, la seguridad, la fabricación, la banca y mucho más.

1. Deep Learning para Java (Deeplearning4j)

Deeplearning4j es una biblioteca de aprendizaje profundo distribuida, de código abierto, plug-and-play y de nivel comercial para los lenguajes de programación Java y Scala . Está diseñada específicamente para aplicaciones relacionadas con los negocios y se integra con Hadoop y Spark sobre CPU y GPU distribuidas.

DL4J se publica bajo la licencia Apache 2.0, proporciona soporte para GPU para escalar en AWS y está adaptado para la arquitectura de microservicios.

Deeplearning4j: Aprendizaje profundo para Java

2. Caffe: Marco de aprendizaje profundo

Caffe es un marco de aprendizaje profundo modular y expresivo basado en la velocidad. Se publica bajo la licencia BSD de 2 cláusulas y ya da soporte a varios proyectos comunitarios en áreas como la investigación, los prototipos de startups y las aplicaciones industriales en campos como la visión, el habla y el multimedia

Caffe – Marco de aprendizaje profundo