LinuxParty

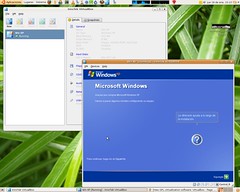

Si por la razón que fuera, instalaste una VirtualBox en tu Linux, y en ella pusiste Windows XP, Vista, 7, 98, FreeBSD, otro Linux, etc, compruebas, haciendo "ipconfig" desde Windows, "ifconfig" desde Linux, que la IP que se le asigna a la máquina no corresponde a la IP de la Red de tu host (anfitrión), es decir la invitada "VirtualBox" puede tener una ip, 10.0.2.12, y tu una ip, 192.168.1.33, por ejemplo, ¿cómo haces para que tu invitado esté en la red de la máquina anfitrión? pues ahora mismo lo vas a aprender...

Leer más: Agregar la Máquina VirtualBox a nuestra LAN, 192.168.1.X 1 comentario

Virt-manager (Virtual Machine Manager) es una interfaz gráfica para la gestión de KVM y Xen huéspedes en el local y también en sistemas remotos. Puede usarlo para iniciar, detener, pausar, crear y borrar los clientes, y se puede conectar a los clientes utilizando la consola gráfica. Esta guía muestra cómo se puede usar para administrar invitados KVM en un escritorio de Ubuntu 8.10.

Este manual ofrece las instrucciones paso a paso sobre como montar un Xen en Debian Lenny (5,0) usando procesador (AMD64). Xen permite crear sistemas operativos invitados (*nix sistemas operativos como Linux y FreeBSD), llamados "máquinas virtuales" o Domus, en virtud de un sistema operativo anfitrión (dom0). Xen puede separar sus aplicaciones en diferentes máquinas virtuales que son totalmente independientes unas de otras (por ejemplo, una máquina virtual para un servidor de correo, una máquina virtual para un alto tráfico de sitio web, otra máquina virtual que sirve a sus clientes sitios web, una máquina virtual para DNS, etc), pero siguen utilizando el mismo hardware. Esto ahorra dinero, y lo que es aún más importante, es más seguro. Si la máquina virtual de su servidor DNS es hackeado, no tiene ningún efecto en el otro las máquinas virtuales. Además, puede mover máquinas virtuales de un servidor de Xen a la siguiente.

The Wall Street Journal habla sobre el smartphone de Dell,

añadiendo más peso a los rumores y predicciones de que el fabricante de

Pcs entrará en el escenario para coger al iPhone de Apple.

Citando fuentes cercanas con los planes de Dell, el Wall Street Journal informa que la compañía cuenta con una oficina en Chicago, donde un grupo de ingenieros ha estado trabajando en el supuesto teléfono desde hace más de un año.

[Vía Slashdot]

Existe una regla básica de uso de sistemas GNU/Linux: nunca uses una

cuenta de administrador para trabajar con el sistema. Todas las

distribuciones activan una cuenta con privilegios mínimos, y dan acceso

a operaciones restringidas a través de mecanismos como la introducción

de contraseña del superusuario. Es lo que intentó llevar a cabo -de

forma fallida- Microsoft con UAC, pero sus intenciones eran buenas.

Cuando uno abre Synaptic (o cualquier gestor de paquetes) en nuestro

GNU/Linux podemos encontrar miles de paquetes, por lo que es lógico que

algunas de las mejores herramientas pasen inadvertidas a nuestros ojos.

Según una nota conjunta de Hispalinux, la Asociación de Internautas, la FFII

y varias asociaciones cívicas y partidos políticos más, en España se

estiman en cuatro millones la cifra de clientes de banda ancha -ADSL y

cable- que podrían darse de baja si finalmente se confirma el acuerdo

que REDTEL está negociando con las sociedades de gestión de los derechos de autor, abanderadas por la SGAE,

[Vía Slashdot]

Increíble lo de Microsoft: la semana pasada anunciaron la existencia de Windows 7 Starter Edition como la versión de su futuro SO para netbooks. Lo curioso del caso es que dicha versión tendrá un problema muy importante. Sus usuarios solo podrán ejecutar tres aplicaciones de forma simultánea, algo que según Microsoft "es razonable según nuestros estudios", y que obligará a aquellos que quieran abrir más de 3 herramientas a la vez a saltar a la versión Home Premium...

Dice Cory de Boing Boing que siempre soñó con escribir este titular, Slashdot slashdots Slashdot: allí se cuenta cómo el popular sitio de noticias para geeks se «tumbó» a sí mismo el otro día y estuvo más de una hora caído debido a un extraño problema técnico y un exceso de tráfico web que se estaba reenviando a sí mismo.

P. ¿Cómo puedo desactivar la tecla de bloqueo de mayúsculas permanentemente en Linux?

R.: Es necesario utilizar el comando xmodmap. Se utiliza para editar y visualizar el mapa de teclado y modificador de mapa de teclado, que son utilizados por aplicaciones cliente para convertir el evento códigos. Ya que generalmente se ejecuta desde la sesión del usuario de inicio de secuencia de comandos para configurar el teclado de acuerdo a sus gustos personales.

R.: Es necesario utilizar el comando xmodmap. Se utiliza para editar y visualizar el mapa de teclado y modificador de mapa de teclado, que son utilizados por aplicaciones cliente para convertir el evento códigos. Ya que generalmente se ejecuta desde la sesión del usuario de inicio de secuencia de comandos para configurar el teclado de acuerdo a sus gustos personales.

-

Documentación

- Cómo calcular la distancia con el Horizonte.

- La paradoja de la escalera en el granero

- Biblioteca de Alejandría, Collection Manager.

- La Armada Invencible, Agosto de 1588

- Recorridos del Terror en Edimburgo.

- Los proyectos de digitalización de las grandes bibliotecas públicas se financian

- ¿Nos sobrevivirán nuestras creaciones digitales?

- El Manual de Linux, TutorialLinux, supera las 10.000 descargas.

- Adn.es - cesa sus actividades por no tener perspectivas de futuro

- Comparativa Alfresco vs Nuxeo (gestión documental libre)

- Gestiona fácil los documentos, con LogicalDoc (DMS).

- ¿Es lo mismo un Tutorial que un Manual?