LinuxParty

El atacante espera everiguar correctamente el número de secuencias que utilizará el host al que se envían las tramas (objetivo del ataque). Si pueden hacer esto, será capaz de enviar paquetes falsificados al host receptor pareciéndole proceder desde el host de origen, a pesar de que los paquetes falsificados pueden, y de hecho, proceden de terceros, controlados por el atacante.

Esta guía explica cómo puede ejecutar máquinas virtuales con VirtualBox 4.0 en un servidor desatendido con Fedora 14. Normalmente se utiliza la interfaz gráfica de VirtualBox para gestionar las máquinas virtuales, pero un servidor no tiene un entorno de escritorio. Afortunadamente, VirtualBox viene con una herramienta llamada VBoxHeadless que le permite conectarse a las máquinas virtuales a través de una conexión de escritorio remoto, lo que no hay necesidad de la interfaz gráfica de usuario de VirtualBox.

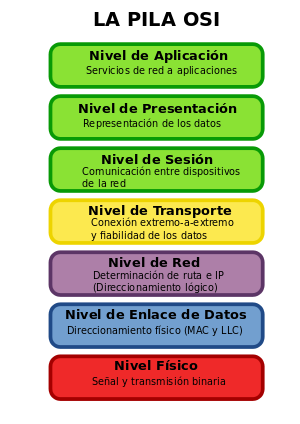

Con Scapy puede capturar y generar tráfico de red. En algunos casos es necesario generar un flujo de tráfico en particular y luego ver lo que viene detrás. Con Scapy puede construir ese tipo de herramienta con sólo unas pocas líneas de código. Será útil definir algunos términos antes de llegar demasiado lejos con el fin de comprender mejor lo que está haciendo Scapy. El modelo del protocolo OSI de siete capas es utilizado por Scapy en la determinación de cómo construir e interpretar los bits que fluyen a través del cable. La capa física, también conocida como capa 1, es por donde van las cosas como medios de comunicación, ya sean por cable o inalámbrica, conectores y niveles de las señales. La capa dos, denominada capa de enlace de datos, es donde los datos que circulan especifican una única dirección física o MAC para identificar a cada nodo. La siguiente capa es la capa tres y se conoce como la capa de red. Este es el nivel donde se hay direccionamiento lógico, conocido comúnmente como una dirección IP.

Con Scapy puede capturar y generar tráfico de red. En algunos casos es necesario generar un flujo de tráfico en particular y luego ver lo que viene detrás. Con Scapy puede construir ese tipo de herramienta con sólo unas pocas líneas de código. Será útil definir algunos términos antes de llegar demasiado lejos con el fin de comprender mejor lo que está haciendo Scapy. El modelo del protocolo OSI de siete capas es utilizado por Scapy en la determinación de cómo construir e interpretar los bits que fluyen a través del cable. La capa física, también conocida como capa 1, es por donde van las cosas como medios de comunicación, ya sean por cable o inalámbrica, conectores y niveles de las señales. La capa dos, denominada capa de enlace de datos, es donde los datos que circulan especifican una única dirección física o MAC para identificar a cada nodo. La siguiente capa es la capa tres y se conoce como la capa de red. Este es el nivel donde se hay direccionamiento lógico, conocido comúnmente como una dirección IP.

Algunos analistas, como David Goldman, aseguran que ya es tarde para plantearnos si Google lanzará su propia operadora, y que más bien debemos preguntarnos cuando lo harán porque según varios indicios la gran G ya ha decidido que este será su próximo reto.

11. Programación C/C++ paso a paso - Ficheros

Controlando ficheros.

Introducción

Intente averiguar la salida del siguiente programa.

#include <stdio.h>

int main()

{

int sno, sub1, sub2, sub3;

char name[20];

printf("Introduzca un registro con los campos:

sno, name, sub1, sub2, sub3, respectivamente");

scanf("%d %s %d %d %d\n", &sno, name, &sub1, &sub2, &sub3);

return 0;

}