LinuxParty

Distribución Ligera, Segura y Portátil ha sido creado por la Iniciativa de protección de software, bajo la dirección del Laboratorio de Investigación de la Fuerza Aérea

y el Departamento de Defensa de EE.UU.. La idea detrás de esto es que

los trabajadores del gobierno puedan utilizar un CD-ROM o una memoria USB

de arranque en una prueba de manipulaciones, de escritorio original, o

cuando utilicen computadoras inseguras, tales como las disponibles en

hoteles o en casa de un trabajador. El ambiente que se ofrece debe ser

muy resistentes a las amenazas de seguridad procedentes de Internet

tales como virus y spyware, sobre todo cuando se lanzó el único

medios fue sólo como un CD-ROM. El sistema LPS no se monta

en el disco duro de la máquina, por lo que no deja rastro de las

actividades del usuario que está detrás. "

Leer más: Una distribución Linux Desde el Departamento de Defensa de EE.UU. Escribir un comentario

¿Qué es Ntop? Ntop es un poderoso escaner de redes que nos permite

monitorizar a los usuarios de nuestra red en tiempo real, esta

herramienta es indispensable para cualquier administrador de redes,

además de permitirnos detectar malas configuraciones en los host, la

interfaz de ntop es una interfaz web, por lo que necesitamos del

servidor apache corriendo. Ntop nos mostrara el estado de la red y los

recursos consumidos por los host volcando la información en una pagina.

En este artículo se van a explicar el peligro que supone conectarse a

otras redes que no sean las de tu casa, cosa que muchos de nosotros

hacemos bien con los móviles smartphones o nuestros portátiles, en las

gasolineras, aeropuertos, bibliotecas o incluso centros comerci

¿Alguna vez soñaste con loguearte con un pendrive en Linux? ¿Estás harto de teclear tu usuario y la bendita contraseña

cada vez que iniciás el sistema, pero no te animás a quitar esa

protección por miedo a los intrusos? Bueno, a continuación, te

explicamos un método bastante novedoso y seguro, para dejar

boquiabiertos a tus amigos "windoleros".

Varios investigadores han encontrado una clase de malware que ataca a dispositivos de red que funcionan tanto en sistemas operativos Linux como Unix. En concreto el malware deposita un archivo en formato "ELF" que es un binario ejecutable para Linux, igual que los "MZ lo son para DOS/Windows" en el equipo infectado, y lleva a cabo un ataque de fuerza bruta para conseguir el nombre y la contraseña del usuario del router.

«No cabe duda que emplear contraseñas OTP (passwords de un solo

uso) aporta muchas ventajas a la hora de asegurar un sistema frente a

robo de contraseñas o ataques de fuerza bruta. Implementar un sistema de

contraseñas temporales convierte en prácticamente imposible de adivinar

cualquier contraseña mediante fuerza bruta, además si una contraseña es

interceptada, la ventana de tiempo para usarla es minúscula.

Cuando era usuario de Windows, siempre consideré al ESET NOD32 como el mejor antivirus de pago. Hoy me entero que se ha lanzado la fase Beta de ESET NOD32 Antivirus 4 for Linux Desktop, disponible para el público en general.

Un "ataque de predicción de secuencias TCP" -"TCP sequence prediction attack"-, predice el número

de secuencias utilizado para identificar los paquetes en una conexión

TCP, que pueden ser utilizados para la falsificación de paquetes.

El atacante espera everiguar correctamente el número de secuencias que utilizará el host al que se envían las tramas (objetivo del ataque). Si pueden hacer esto, será capaz de enviar paquetes falsificados al host receptor pareciéndole proceder desde el host de origen, a pesar de que los paquetes falsificados pueden, y de hecho, proceden de terceros, controlados por el atacante.

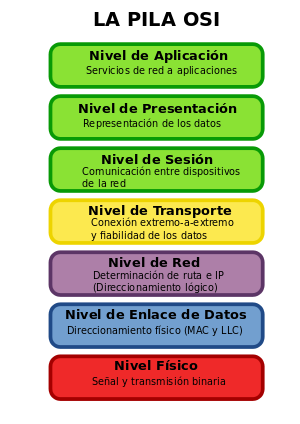

Con Scapy puede capturar y generar tráfico de red. En algunos casos es necesario generar un flujo de tráfico en particular y luego ver lo que viene detrás. Con Scapy puede construir ese tipo de herramienta con sólo unas pocas líneas de código. Será útil definir algunos términos antes de llegar demasiado lejos con el fin de comprender mejor lo que está haciendo Scapy. El modelo del protocolo OSI de siete capas es utilizado por Scapy en la determinación de cómo construir e interpretar los bits que fluyen a través del cable. La capa física, también conocida como capa 1, es por donde van las cosas como medios de comunicación, ya sean por cable o inalámbrica, conectores y niveles de las señales. La capa dos, denominada capa de enlace de datos, es donde los datos que circulan especifican una única dirección física o MAC para identificar a cada nodo. La siguiente capa es la capa tres y se conoce como la capa de red. Este es el nivel donde se hay direccionamiento lógico, conocido comúnmente como una dirección IP.

Con Scapy puede capturar y generar tráfico de red. En algunos casos es necesario generar un flujo de tráfico en particular y luego ver lo que viene detrás. Con Scapy puede construir ese tipo de herramienta con sólo unas pocas líneas de código. Será útil definir algunos términos antes de llegar demasiado lejos con el fin de comprender mejor lo que está haciendo Scapy. El modelo del protocolo OSI de siete capas es utilizado por Scapy en la determinación de cómo construir e interpretar los bits que fluyen a través del cable. La capa física, también conocida como capa 1, es por donde van las cosas como medios de comunicación, ya sean por cable o inalámbrica, conectores y niveles de las señales. La capa dos, denominada capa de enlace de datos, es donde los datos que circulan especifican una única dirección física o MAC para identificar a cada nodo. La siguiente capa es la capa tres y se conoce como la capa de red. Este es el nivel donde se hay direccionamiento lógico, conocido comúnmente como una dirección IP.

Además, Prey está licenciado open-source

y se encuentra disponible para PCs (con Linux, Windows, o Mac) y

smartphones, de forma gratuita hasta un máximo de 3 dispositivos. Si

quieres disponer de Prey en más de 3 dispositivos, tienes que contratar

una de las cuentas Pro, que tienen un coste en función de los servicios avanzados que quieras adquirir.

-

Seguridad

- Parrot 7, se actualiza a distro Debian, con KDE, Wayland y herramientas IA

- Bloquear accesos por país a tu Web, cómo hacerlo en Servidores Linux

- Hackers rusos utilizan Hyper-V para ocultar malware de Linux en sistemas Windows

- Utilizar ssh sin contraseña con ssh-keygen y ssh-copy-id

- Configuración paso a paso de una NAT con los iptables

- Snort para Windows, detección de Intrusos y seguridad.

- Detectar ROOTKITS en Linux

- 20 Ejemplos IPTables para nuevos Administradores de Sistemas

- IPTABLES para evitar ataques de Denegación de Servicio (DDoS)

- mod_security y mod_evasive en Linux para CentOS / RedHat

- Un Windows XP sin protección y conectado a Internet: el experimento que demuestra por qué no deberías hacerlo

- Contraseñas Aleatorias en Internet: Cómo Crear Claves Seguras Sin Complicarte